1. 분석 개요

AliExpress는 전 세계에서 애용하는 온라인 쇼핑몰로, 국내에서도 900만 명 정도의 사람들이 사용한다. 이러한 인기 있는 온라인 쇼핑몰을 사칭해 피싱 사이트를 운영하는 사례가 적지 않은데, 본 글에서는 그 중 하나인 AliExpress 피싱 사이트를 소개하고자 한다.

2. 피싱 사이트 분석

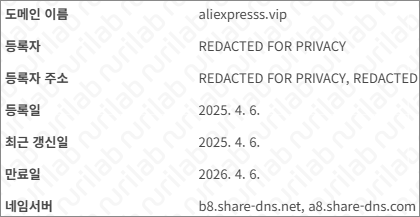

먼저 도메인을 살펴보자. 도메인은 “aliexpress[.]vip”로, “.com” 대신 “.vip” 도메인을 사용했으며, 등록일은 2025년 4월 6일로 탐지 당일 기준 4일 전에 생성되었다. 이와 같이 도메인이 “aliexpress.com”과 유사하며 등록일이 최신이라는 점은 해당 사이트가 AliExpress 피싱 사이트임을 나타낸다.

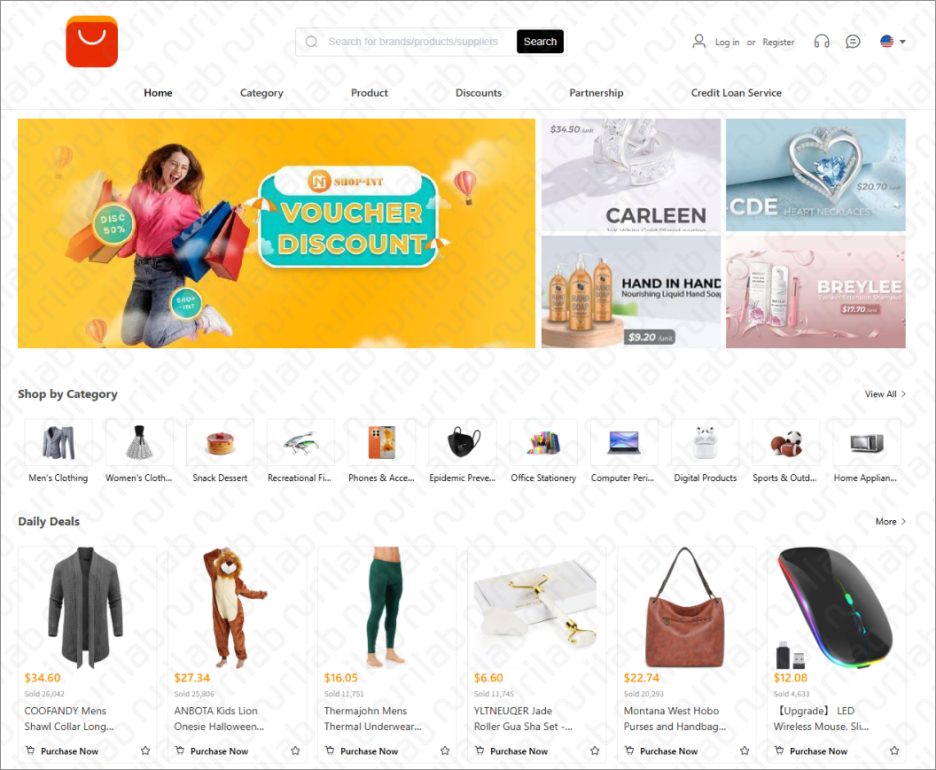

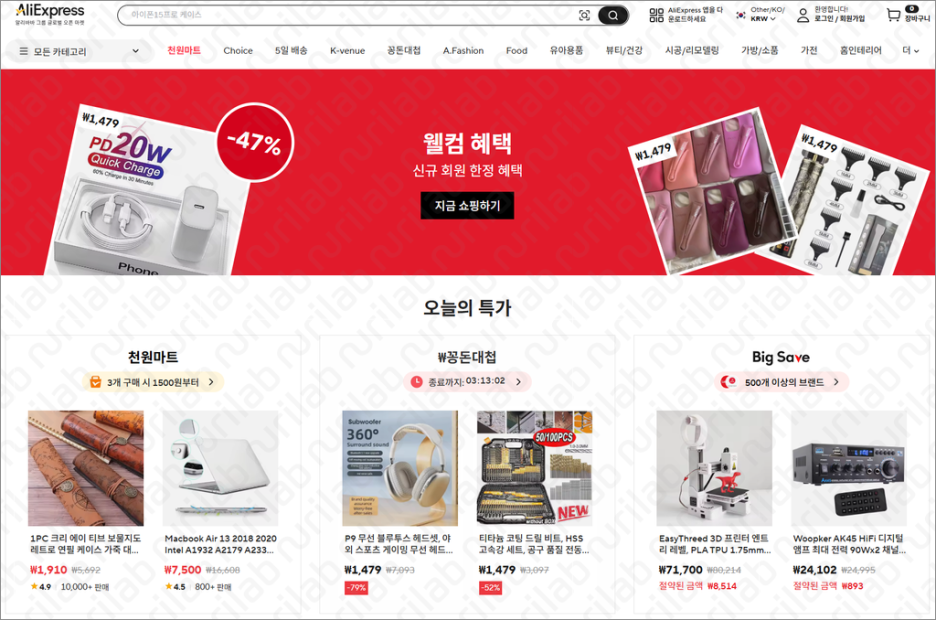

[그림 2-1]은 피싱 사이트 메인 페이지로, AliExpress 로고와 제품 이미지와 메뉴 구성이 [그림 2-2]의 공식 사이트와 다르다는 점을 볼 수 있는데, 사실 피싱 사이트는 과거 AliExpress의 메인 페이지 디자인을 띠고 있다.

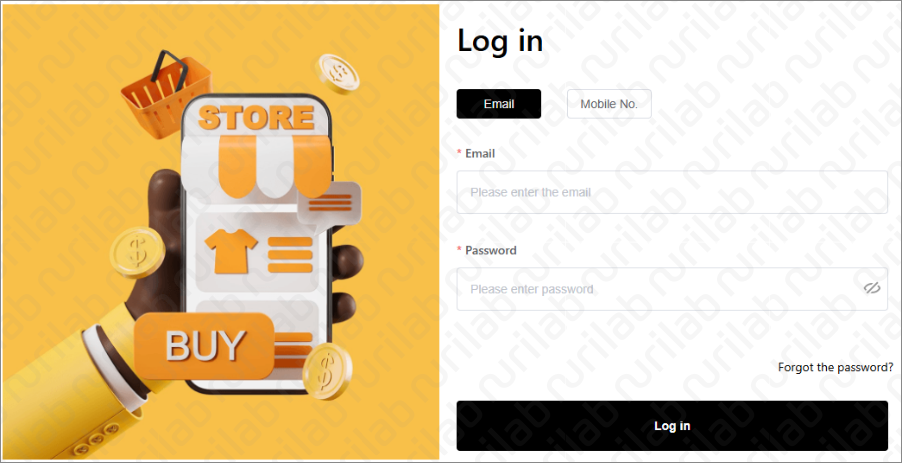

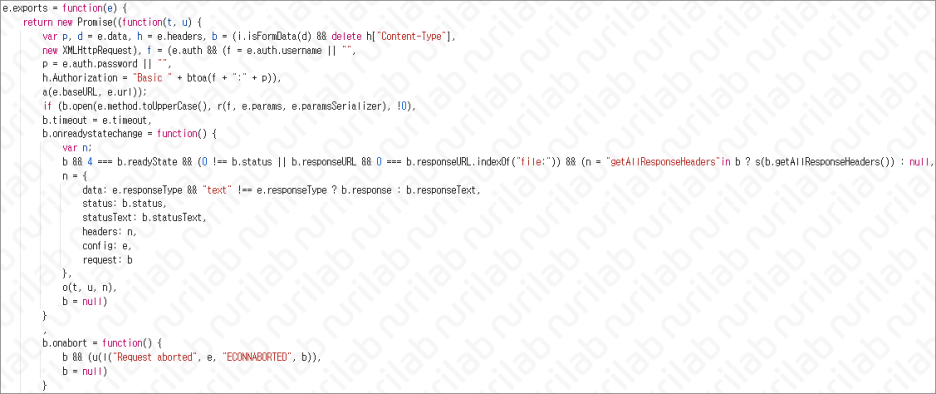

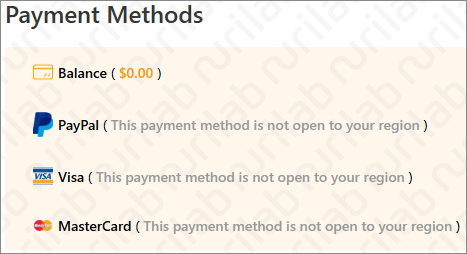

메인 페이지의 우측 상단에 Login을 클릭하면 [그림 3-1]의 로그인 폼으로 이동한다. 하지만 실제 AliExpress 계정 정보를 입력해도 로그인이 되지 않는데, 그 이유는 해당 피싱 사이트에서 별도로 ID와 비밀번호를 관리하기 때문이다. 하지만 계정 정보를 입력하는 순간 위협 행위자의 서버로 계정 정보가 전송되므로 계정 탈취가 가능할 수 있다.

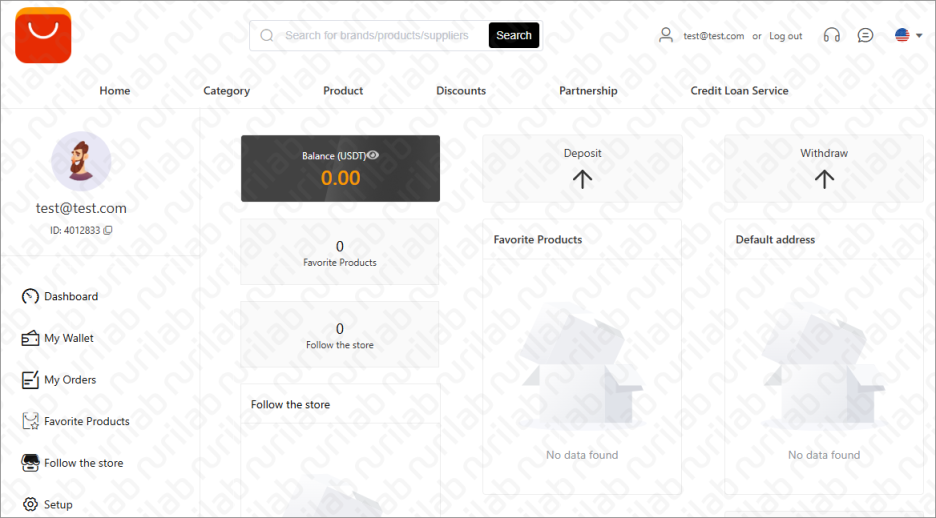

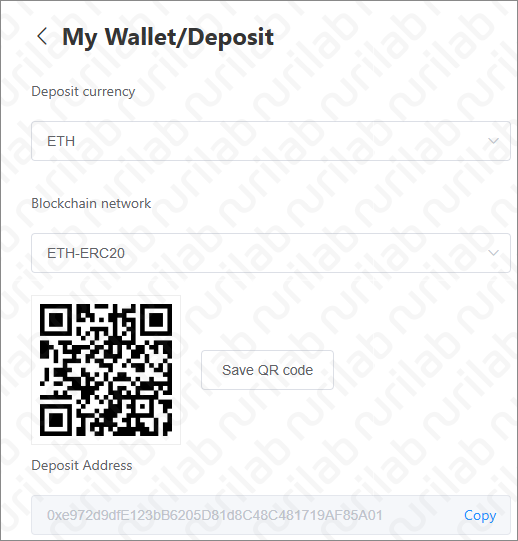

계정 생성 및 로그인 후 마이 페이지로 이동하면 AliExpress 공식 사이트에서 확인할 수 없는 페이지가 보이며, 이 페이지에서는 비트코인 계좌 주소와 충전/출금 설정이 가능하다. 그리고 [그림 4.3]처럼 구매 단계에서 비트코인만 결제하도록 하여, 비트코인 계좌 연결 및 충전을 유도하고 있다. 이러한 점을 보아 위협 행위자는 비트코인으로 구매를 유도해 금전적인 이득을 취하는 것이 목적임을 짐작할 수 있다.

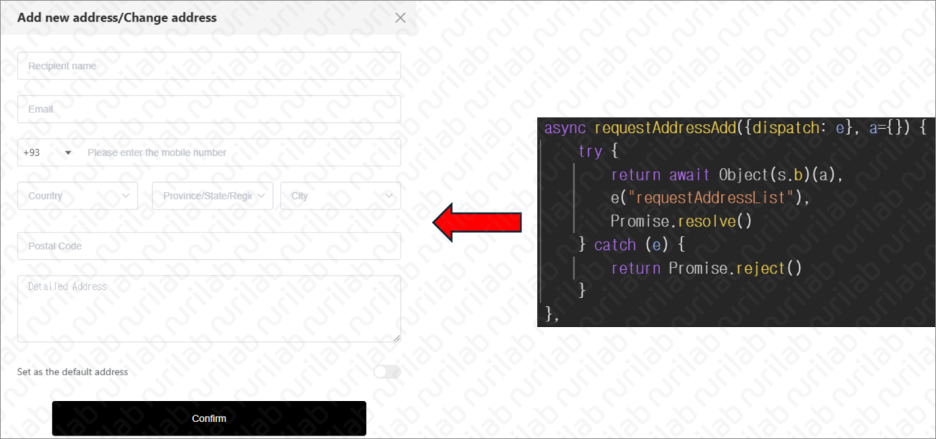

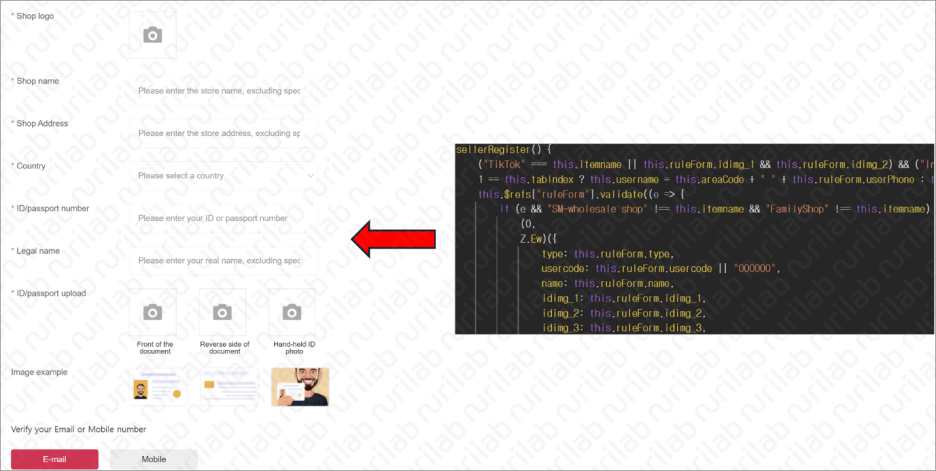

마이 페이지에서는 배송지 설정 또한 가능한데, [그림 5.1]의 입력 폼에 배송지 정보를 입력하면 피해자의 이름과 이메일, 전화번호, 그리고 집 주소가 유출될 수 있다. 위협 행위자는 탈취한 정보를 이용해 보이스 피싱 등 후속 공격에 사용할 가능성이 높다. 또한 [그림 5.2]와 같이 판매자 등록도 가능하며, 이 기능으로 신분증/여권 등 중대한 개인정보가 탈취되는 위험한 일이 벌어질 수 있다.

3. 결론

AliExpress는 전 세계에 활발히 서비스하는 온라인 쇼핑몰로, 사용자 수가 많은 만큼 해당 서비스의 피싱 공격은 적지 않은 피해를 일으킬 것이다. 하지만 본 피싱 사이트는 메뉴의 구성, 로그인, UI 등 공식 AliExpress 사이트와 많은 차이를 보여주었다. 이와 같이 일부 기능이 조잡하거나 자연스럽지 않은 화면 구성 및 기능을 확인했을 경우 피싱 공격을 의심해 보아야 한다.

유 영 준 / 프로

Nurilab X-ngine Center

피싱 메시지로 의심된다면, 에스크유알엘에 물어보세요!

누리랩 에스크유알엘(AskURL) 카카오톡 채널 추가

'보안 이슈 분석 리포트' 카테고리의 다른 글

| KT 사칭 피싱 사이트 분석 보고서 (0) | 2025.04.29 |

|---|---|

| 유명 패션 브랜드 빈폴(BEANPOLE) 사칭, 스팸메일 악성코드 분석 보고서 (0) | 2025.04.29 |

| 현대 자동차 구주 청약 사칭, 피싱 사이트 분석 보고서 (0) | 2025.04.29 |

| 숙박 예약 서비스 사칭, 피싱 사이트 분석 보고서 (0) | 2025.04.29 |

| 신한투자증권 사칭, 피싱 사이트 분석 보고서 (1) | 2025.04.29 |